Negli ultimi sei mesi, una campagna malware fino ad ora sconosciuta, denominata Sign1, ha infettato oltre 39.000 siti web basati su WordPress. Questo attacco ha portato i visitatori dei siti colpiti a essere reindirizzati verso pagine indesiderate e a ricevere annunci popup molesti.

Analisi Approfondita della Campagna Sign1

La campagna Sign1 è stata scoperta dal team di esperti di sicurezza informatica di Sucuri. Essa si caratterizza per l’iniezione di malware all’interno di widget HTML personalizzati e plugin legittimi utilizzati sui siti WordPress. I malintenzionati hanno adottato questa strategia invece di modificare direttamente i file WordPress per eludere le misure di sicurezza convenzionali.

Modalità di Diffusione e Rilevamento

L’identificazione di questa campagna è avvenuta quando uno dei clienti di Sucuri ha segnalato la comparsa casuale di annunci popup sul proprio sito web. Anche se il vettore di ingresso preciso rimane oscuro, si suppone che gli aggressori abbiano sfruttato una combinazione di attacchi di forza bruta e vulnerabilità nei plugin installati.

Metodi Operativi e Tattiche

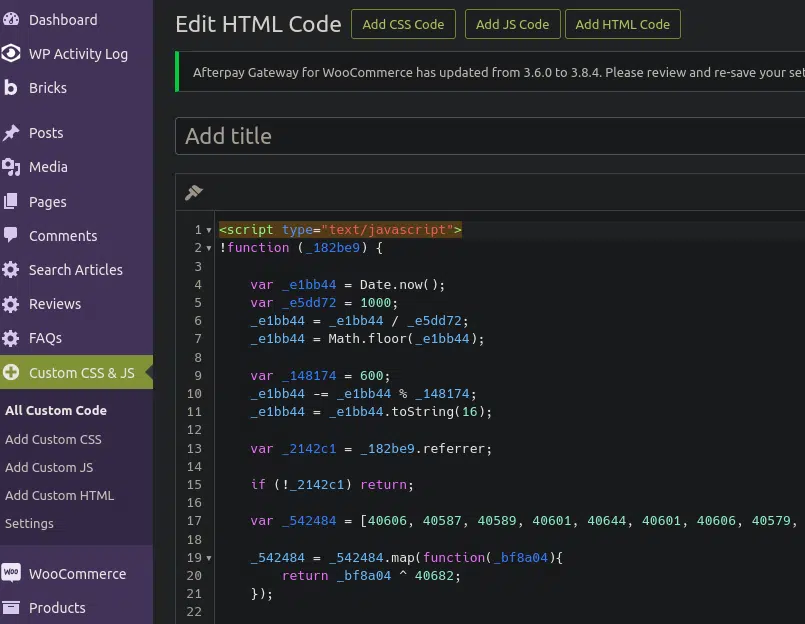

Una volta ottenuto l’accesso non autorizzato, i malintenzionati hanno inserito il codice JavaScript malevolo tramite widget HTML personalizzati o, più comunemente, attraverso il plugin Simple Custom CSS and JS. Gli URL utilizzati per distribuire gli script maligni cambiano ad intervalli regolari per eludere la rilevazione e le misure di blocco. Inoltre, i domini utilizzati per ospitare questi script vengono registrati poco prima dell’attacco per sfuggire alle liste di blocco preesistenti.

Fonte: Sucuri

Complessità del Codice e Evoluzione dell’Attacco

Il codice inserito presenta un livello di complessità significativo, utilizzando codifica XOR e nomi di variabili apparentemente casuali per ostacolare la rilevazione da parte degli strumenti di sicurezza. Inoltre, gli attaccanti hanno adottato una strategia di esecuzione selettiva basata sui referrer e sui cookie dei visitatori, mirando principalmente a coloro che provengono da siti web di grande rilievo.

Impatto e Crescita dell’Attacco

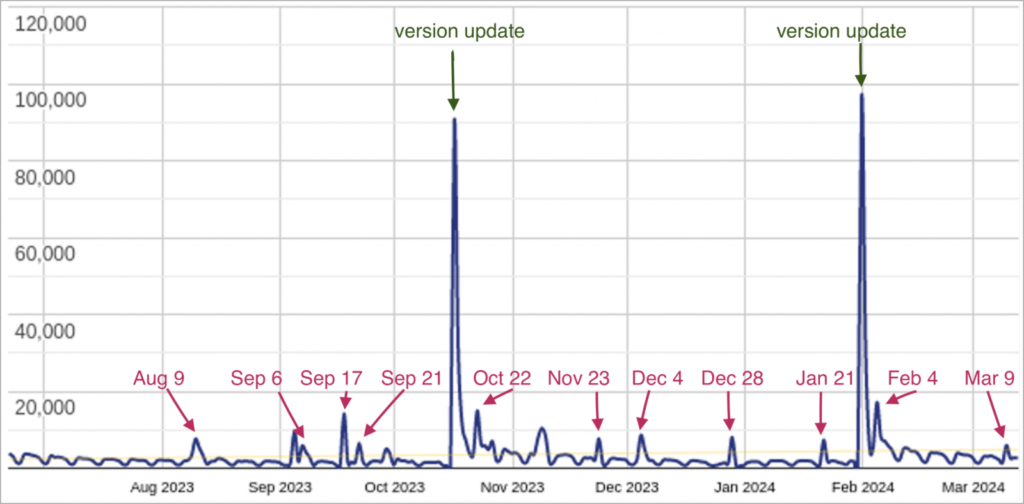

L’analisi di Sucuri ha rivelato un aumento costante delle infezioni da Sign1 nel corso degli ultimi sei mesi. L’ultima ondata di attacchi, avviata nel gennaio 2024, ha già colpito oltre 2.500 siti web. Questo trend indica una crescente sofisticazione e persistenza dell’attacco, rappresentando una minaccia seria per la sicurezza dei siti WordPress.

Fonte: Sucuri

Misure di Protezione e Contromisure Consigliate

Per difendersi efficacemente da attacchi come Sign1, è fondamentale adottare una serie di misure preventive. Queste includono l’utilizzo di password amministrative robuste e complesse, l’aggiornamento regolare di tutti i plugin alla versione più recente e la rimozione di plugin non necessari che potrebbero costituire potenziali punti di vulnerabilità.

Salvaguardare l’Integrità dei Siti Web WordPress

La crescente diffusione e l’evoluzione delle campagne malware come Sign1 sottolineano l’importanza di una solida strategia di sicurezza informatica per i siti web basati su WordPress. È essenziale che i proprietari di siti web adottino misure proattive per proteggere i propri asset digitali e preservare l’integrità della propria presenza online.